تام شمس - الثلاثاء 14 أكتوبر 2025 05:52 مساءً - اكتشف باحثون ثغرة جديدة في نظام أندرويد تتيح للتطبيقات الخبيثة الوصول إلى محتوى يُعرض في تطبيقات أخرى، ما قد يؤدي إلى كشف عبارات استرداد محافظ العملات المشفرة (Seed Phrases)، وأكواد التحقق الثنائي (2FA)، ومعلومات حساسة أخرى.

وبحسب ورقة بحثية حديثة، فإن هجوم "Pixnapping" "يتجاوز جميع إجراءات الحماية الخاصة بالمتصفحات، ويمكنه حتى سرقة البيانات السرّية من تطبيقات غير متصفحية."

ويتم ذلك من خلال استغلال واجهات برمجة تطبيقات أندرويد (APIs) لحساب محتوى بكسل محدد يُعرض في تطبيق آخر.

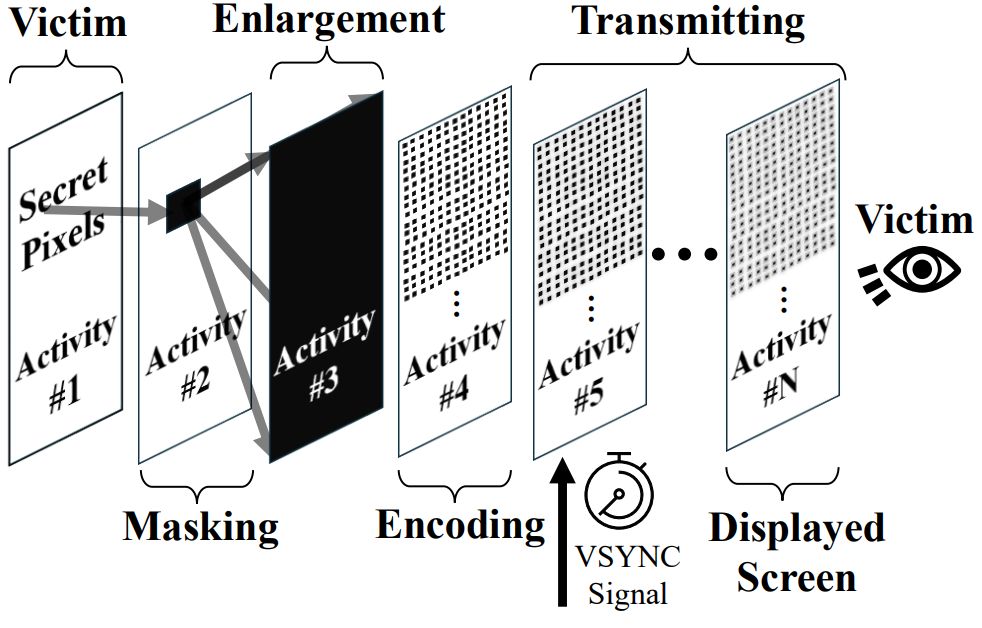

لا يعتمد الهجوم ببساطة على طلب التطبيق الخبيث للوصول إلى شاشة تطبيق آخر، بل يقوم بإنشاء طبقات متعددة من الأنشطة شبه الشفافة التي يتحكم بها المهاجم، لتغطية كل شيء باستثناء بكسل واحد مختار، ثم يتلاعب بلون هذا البكسل حتى يهيمن على الإطار.

ومن خلال تكرار العملية وتوقيت عرض الإطارات، يمكن للبرمجية الخبيثة استنتاج ألوان البكسلات وإعادة بناء البيانات المعروضة على الشاشة. ومع ذلك، تستغرق العملية وقتًا، مما يقلل من فعاليتها ضد المحتوى الذي لا يبقى ظاهرًا سوى لبضع ثوانٍ.

عبارات الاسترداد في خطر

من بين أكثر أنواع المعلومات حساسية هي عبارات استرداد محافظ العملات المشفرة، إذ تبقى عادةً على الشاشة لفترة أطول من بضع ثوانٍ.

تلك العبارات تتيح الوصول الكامل إلى المحافظ المرتبطة بها، لذلك يُطلب من المستخدمين تدوينها يدويًا وحفظها في مكان آمن.

اختبر الباحثون الهجوم على أكواد التحقق الثنائي (2FA) على أجهزة Google Pixel، وكانت النتائج كما يلي:

"نجح هجومنا في استرداد الكود المكوّن من 6 أرقام بنسبة 73%، 53%، 29%، و53% في أجهزة Pixel 6 و7 و8 و9 على التوالي، واستغرقت عملية الاسترداد في المتوسط 14.3 إلى 25.8 ثانية."

ورغم أن التقاط عبارة استرداد مكوّنة من 12 كلمة يستغرق وقتًا أطول، إلا أن الهجوم يبقى ممكنًا إذا ترك المستخدم العبارة معروضة أثناء كتابتها.

استجابة Google

اختُبرت الثغرة على خمسة أجهزة تعمل بأنظمة أندرويد 13 إلى 16، بما في ذلك Pixel 6 و7 و8 و9 وSamsung Galaxy S25. وأشار الباحثون إلى أن الهجوم يمكن أن يعمل على أجهزة أخرى، نظرًا لتوفر واجهات الـ APIs نفسها.

حاولت Google معالجة الثغرة عبر تقييد عدد الأنشطة التي يمكن للتطبيق تشويشها في الوقت نفسه، إلا أن الباحثين أكدوا أنهم وجدوا طريقة لتجاوز هذا الإصلاح تُمكّن الهجوم من العمل مجددًا.

"حتى تاريخ 13 أكتوبر، ما زلنا ننسق مع Google وSamsung بشأن جداول الكشف عن التفاصيل والتدابير الوقائية."

صنّفت Google الثغرة على أنها مرتفعة الخطورة، وأكدت أنها ستمنح الفريق مكافأة اكتشاف ثغرة (Bug Bounty). كما تواصل الباحثون مع Samsung لتحذيرها من أن "تصحيح Google غير كافٍ لحماية أجهزتها."

المحافظ الباردة هي الحل الآمن

الحل الأكثر أمانًا هو تجنّب عرض عبارات الاسترداد أو أي بيانات حساسة على أجهزة أندرويد، بل والأفضل عدم عرضها على أي جهاز متصل بالإنترنت.

ولتحقيق ذلك، يُنصح باستخدام محافظ الأجهزة (Hardware Wallets) وهي أجهزة مخصصة لإدارة المفاتيح الخاصة وتوقيع المعاملات دون كشف العبارات السرّية أو المفاتيح على الحاسوب أو الهاتف.

كما كتب الباحث الأمني فلاديمير S في منشور له على منصة X:

"ببساطة، لا تستخدم هاتفك لتأمين أصولك المشفرة. استخدم محفظة أجهزة!"

كانت هذه تفاصيل خبر هجوم "Pixnapping" على نظام أندرويد قد يعرّض عبارات استرداد محافظ العملات المشفرة للخطر لهذا اليوم نرجوا بأن نكون قد وفقنا بإعطائك التفاصيل والمعلومات الكاملة ولمتابعة جميع أخبارنا يمكنك الإشتراك في نظام التنبيهات او في احد أنظمتنا المختلفة لتزويدك بكل ما هو جديد.

كما تَجْدَرُ الأشاراة بأن الخبر الأصلي قد تم نشرة ومتواجد على كوين تليجراف وقد قام فريق التحرير في الخليج 365 بالتاكد منه وربما تم التعديل علية وربما قد يكون تم نقله بالكامل اوالاقتباس منه ويمكنك قراءة ومتابعة مستجدادت هذا الخبر من مصدره الاساسي.