تام شمس - الخميس 13 نوفمبر 2025 07:46 مساءً - جمعت Acurast، وهو مشروع حوسبة سرّية لامركزية يعتمد على الهواتف الذكية، مبلغ 11 مليون دولار، مؤكدة قدرتها على تنفيذ عمليات محمية ضدّ العبث على أجهزة المستهلكين والتحقق من العتاد عبر تقنيات آمنة.

وبحسب إعلان صدر يوم الخميس وشاركه المشروع مع Cointelegraph، فقد جمعت Acurast هذا التمويل من مؤسّس إيثريوم وبولكادوت غافين وود، ومؤسّس MN Capital مايكل فان دي بوب، ومؤسّس GlueNet أوجلي، وآخرين. ويهدف المشروع إلى إطلاق الشبكة الرئيسية في 17 نوفمبر، إلى جانب طرح التوكن الأصلي ACU.

وقال مؤسس Acurast، أليساندرو دي كارلي، إن “مليارات الهواتف الذكية هي أكثر الأجهزة خضوعًا للاختبار في العالم”، وإن الشركة تأمل في خفض التكاليف عبر استخدامها في توفير “حوسبة قابلة للتحقق وسرّية”.

وتُظهر بيانات مستكشف الشبكة انضمام ما يقرب من 150,000 هاتف ذكي للشبكة حتى الآن، ومعالجة أكثر من 494 مليون معاملة، ما مكّن من نشر نحو 94,200 خدمة على الشبكة.

وقال دي كارلي: “نحن نلغي الحاجة إلى الوسطاء، نقلل التكاليف، ونجلب حوسبة آمنة وغير قائمة على الثقة لأي شخص، وفي أي مكان، وكل ذلك من دون مراكز بيانات.”

حوسبة سرّية عبر أجهزة طرف ثالث؟

تقول Acurast إنها تتيح الحوسبة السرّية وهي عمليات يجري فيها ضمان عدم قدرة الشخص الذي يمتلك الجهاز تشغيل العقدة على الوصول إلى البيانات المستخدمة في الحوسبة وذلك عبر أي هاتف ذكي متاح. ويتطلّب هذا إعدادًا يضمن بدرجة عالية من اليقين عدم قدرة مالك الهاتف على تعديل البرمجيات بطريقة تكسر هذا المستوى من السرّية.

ولهذا الغرض، نفّذ مطوّرو المشروع سلسلة من عمليات التحقق لضمان أن الهاتف يعمل ببرمجيات معتمدة من الشركة المصنّعة، بما لا يخرق افتراضات الأمان. ومع ذلك، فإن تقنيات مشابهة في تطبيقات البنوك تعرّضت تاريخيًا لتجاوزات من قبل مجتمعات أنظمة التشغيل المخصّصة مثل GrapheneOS. وقال دي كارلي إن هذا لا ينطبق على تطبيق Acurast.

وأوضح دي كارلي لـCointelegraph أن تطبيق Acurast processor يرسل أزواج مفاتيح مدعومة بالعتاد مع إثباتات attestation إلى بروتوكول Acurast. وإذا لم تتطابق هذه الإثباتات مع تلك المقدّمة من الشركة المصنّعة للهاتف، “فلن يتمكّن تطبيق Acurast processor من الحصول على إثبات صالح، وبالتالي لا يمكنه المشاركة في الشبكة.”

وأضاف: “هذا يضمن عدم قبول سوى الأجهزة الأصلية والمُثبَتة رسميًا”، وأن البيئات غير المناسبة “لا يمكنها الانضمام لأنها لا تحصل على إثبات موقّع مرتبط بمفاتيحها”، ما يعني أن مالك الهاتف لا يمكنه التلاعب ببيانات المستخدم أو بيئة التنفيذ.

حدود الأمان

لكن افتراض الأمان ينهار إذا جرى استغلال أنظمة التشغيل المدعومة من المصنع مثل iOS أو أندرويد بالطريقة المناسبة عبر برمجيات خبيثة أو من قبل مالك الجهاز نفسه.

قلّل دي كارلي من أهمية هذا الاحتمال، قائلًا: “إذا تمكّنت من العثور على ثغرة تتيح لك ذلك، فأنت مؤهل فعليًا للحصول على مكافأة بملايين الدولارات، وسيجري إصلاح الثغرة بعد ذلك مباشرة” في إشارة إلى برامج مكافآت الثغرات مثل تلك التي تقدّمها غوغل.

ومع ذلك، فقد اكتُشفت ثغرات من هذا النوع بالفعل في الماضي.

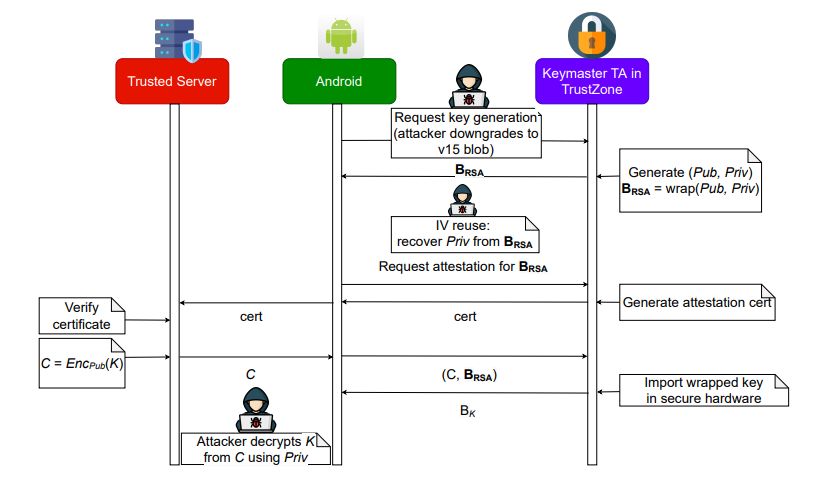

فعلى سبيل المثال، اكتُشفت في نظام TrustZone لدى سامسونغ عام 2022 ثغرة هجوم AES-GCM IV-reuse، والتي سمحت باستخراج مفاتيح محمية وإساءة استخدام آليات الإثبات. إضافة إلى ذلك، فإن المهاجم الذي ينجح في اختراق عملية التطبيق أو نواة النظام سيتمكن غالبًا من فك وتشفير البيانات، لكنه لن يستطيع استخراج المفتاح الخاص نفسه.

كانت هذه تفاصيل خبر Acurast تجمع 11 مليون دولار لتحويل الهواتف الذكية إلى عقد حوسبة سرّية لهذا اليوم نرجوا بأن نكون قد وفقنا بإعطائك التفاصيل والمعلومات الكاملة ولمتابعة جميع أخبارنا يمكنك الإشتراك في نظام التنبيهات او في احد أنظمتنا المختلفة لتزويدك بكل ما هو جديد.

كما تَجْدَرُ الأشاراة بأن الخبر الأصلي قد تم نشرة ومتواجد على كوين تليجراف وقد قام فريق التحرير في الخليج 365 بالتاكد منه وربما تم التعديل علية وربما قد يكون تم نقله بالكامل اوالاقتباس منه ويمكنك قراءة ومتابعة مستجدادت هذا الخبر من مصدره الاساسي.